53 risultati per: sicurezza

Parlare in un'altra lingua in tempo reale utilizzando il Traduttore di Google

Category : Tecnologia 23-06-2023 by Silvia Mazzetta

Facebook, WhatsApp, Instagram e Messenger sono tutti DOWN

Category : Notizie 04-10-2021 by Silvia Mazzetta

Cyber Security: Microsoft, Google, WhatsApp vs Cyber Mercenari

Category : Sicurezza 26-12-2020 by Silvia Mazzetta

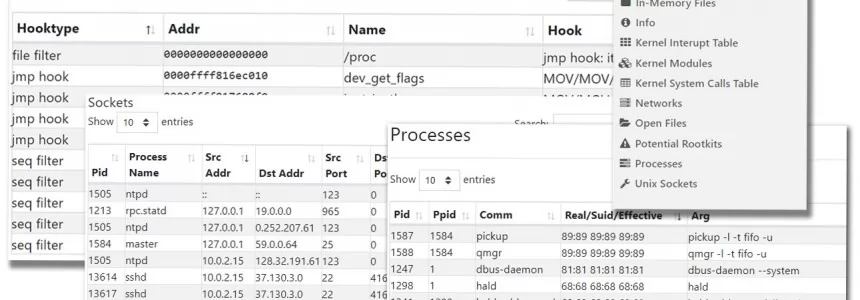

Microsoft rilascia il Free Linux Forensics e Rootkit Malware Detection Service FRETA

Category : Servers 20-07-2020 by Janeth Kent

Analisi della guerra per il controllo del 5G: Stati Uniti contro Cina

Category : Sicurezza 11-06-2020 by Janeth Kent

Le videochiamate di Google Meet possono ora mostrare fino a 16 persone in una griglia

Category : Software 17-04-2020 by Luigi Nori

Come trovare tutto ciò di cui si ha bisogno sul Deep Web e sul Dark Web

Category : Sicurezza 29-03-2020 by Silvia Mazzetta

Webinar e Online Class: Le migliori app free(o quasi) per fare lezione anche da casa

Category : Software 15-04-2020 by

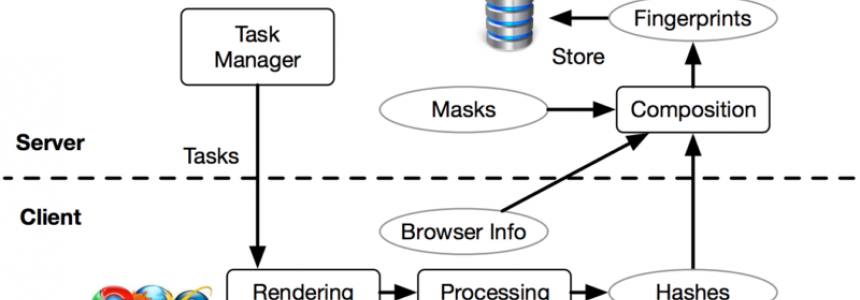

Come vedere i siti visitati durante la navigazione anonima e come eliminarli

Category : Sicurezza 22-02-2020 by Silvia Mazzetta

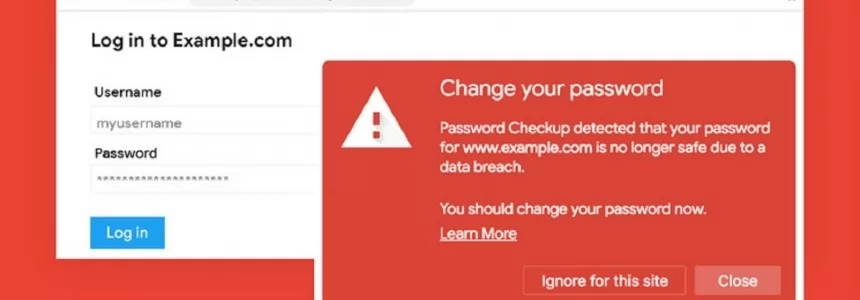

Il servizio di Google che mostra se le password sono state hackerate

Category : Notizie 29-08-2019 by Silvia Mazzetta

Come esportare ed importare le password in Google Chrome

Category : Software 14-08-2019 by Janeth Kent

L'elenco completo delle alternative ai servizi di Google. (Parte 2).

Category : Software 07-08-2019 by Janeth Kent

Google Chrome nasconde WWW e HTTPS dalla barra degli indirizzi

Category : Notizie 02-08-2019 by Janeth Kent

Un microchip nel cervello? Per Elon Musk si può fare con Neuralink!

Category : Tecnologia 23-07-2019 by

Come prevenire l'hacking di file in Whatsapp e Telegram

Category : Sicurezza 23-07-2019 by Janeth Kent

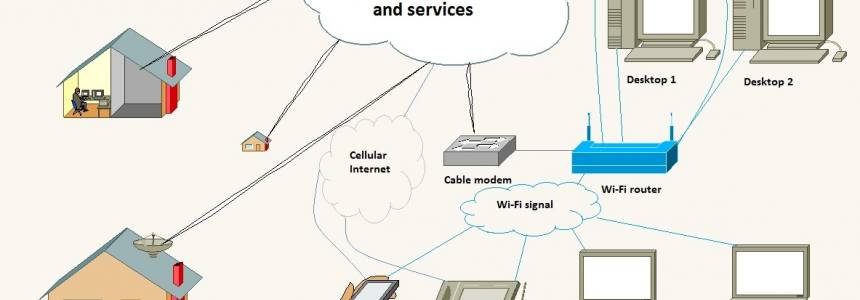

Russia si scollega da Internet come parte di un esperimento

Category : Tecnologia 11-02-2019 by Janeth Kent

Le pagine su Facebook con foto di bimbi malati sono una truffa

Category : Notizie 24-02-2017 by Janeth Kent

Come verificare un account senza usare il numero di cellulare

Category : Sicurezza 21-02-2017 by Janeth Kent

11 librerie JavaScript Open Source per progetti front-end

Category : Javascript 17-06-2020 by Janeth Kent

Le migliori estensioni di Firefox per sviluppatori web

Category : Software 15-07-2013 by Janeth Kent

HP lancia HAVEn, la nuova piaffaforma di big data analytics

Category : Notizie 12-06-2013 by Janeth Kent

Attenzione con Skype: i messaggi non sono privati!

Category : Social networks 21-05-2013 by Janeth Kent

8 lezioni che Pinterest ci offre sull'Online Business

Category : Web marketing 11-04-2013 by Janeth Kent