A volte i pentesters o gli stessi programmatori di un azienda, hanno bisogno di analizzare gli URL o effettuare dei test di penetrazione.

Lo scopo dell’attività è quindi quello di scovare e utilizzare vulnerabilità note o non note, al fine di testare la possibilità di accesso non autorizzato al software. Si trattta di una complessa attività manuale, che prevede l’utilizzo di strumenti automatizzati.

I ricercatori dell l'Istituto Internazionale per la Sicurezza Cibernetica (IICS) sostengono che Google Play Store offra parecchi strumenti utili per i pentester.

La sensibilità nei confronti della Cyber Security sta crescendo progressivamente all’interno delle aziende, e proprio per aiutare i nostri interlocutori ad approfondire il tema dell’Ethical Hacking che vi proproponiamo un articolo su Kali Nethunter.

Kali NetHunter è un sistema operativo open source utilizzato principalmente su dispositivi mobili o dispositivi come Raspberry o Arduino.

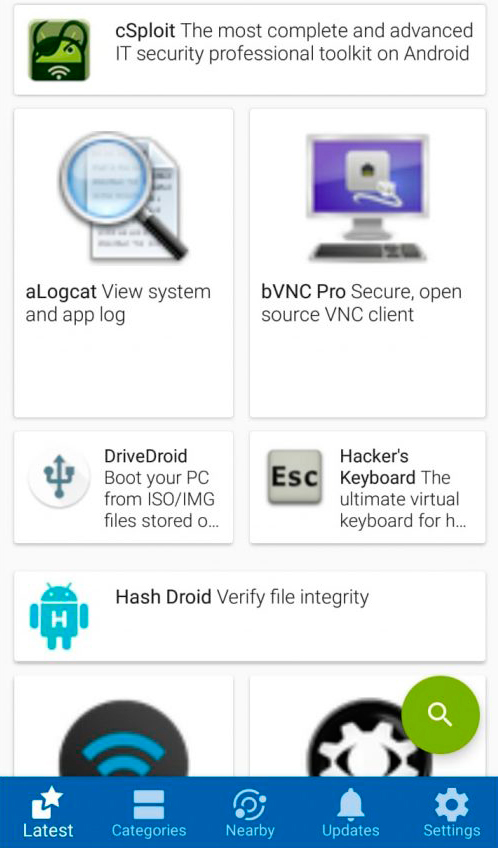

Oggi vi mostreremo l'app store Kali NetHunter, utilizzato principalmente da esperti di hacking etico, penetration testing e analisi forense.

Iniziamo.

Per prima cosa, scaricate e installatevi lo store Kali NetHunter App Play su: https://store.nethunter.com/

La schermata qui sopra mostra l'interfaccia utente di Kali Nethunter. Da qui è possibile installare le applicazioni in base alle proprie esigenze.

Kali Nethunter Play Store fornisce anche strumenti suddivisi in diverse categorie

Ora proviamo a testare alcune applicazioni come:

- Shodan

- SysLog

- Orbot

Shodan App

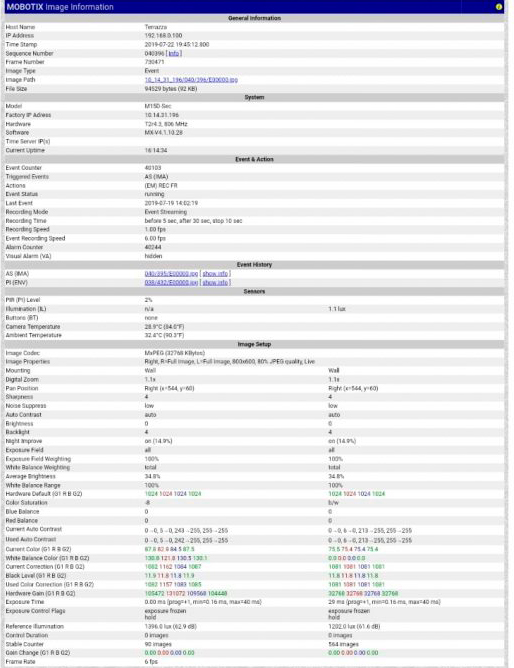

Shodan è un motore di ricerca molto popolare usato per trovare webcam aperte, accessi ai router, server di gioco aperti, database non protetti, ecc. Possono essere trovate molte altre informazioni utilizzando Shodan..

Aprite Kali Nethunter Play Store e scaricate l'applicazione Shodan.

Secondo il ricercatore di hacking etico dell'International Cyber Security Institute (iiCyberSecurity), è possibile trovare molte webcam su Shodan con login e password predefiniti.

login: admin

passwors: meinsm

L'immagine sopra mostra che l'applicazione Shodan su dispositivi mobili può essere utilizzata per raccogliere informazioni da qualsiasi indirizzo IP.

SysLog

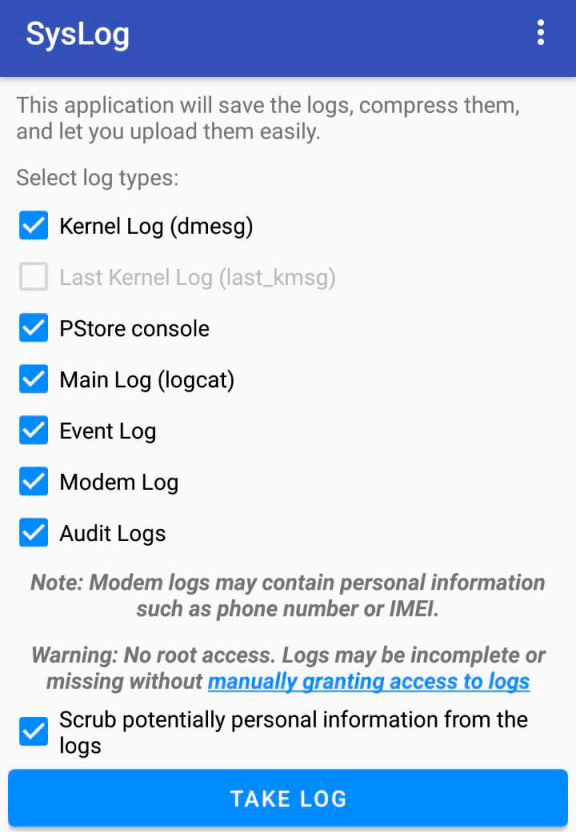

Syslog è uno strumento open source utilizzato per condividere rapidamente i log di sistema. Per ottenere tutti i log, è necessario l'accesso di root, ma è possibile ottenere i log master dal sistema permettendone l'accesso.

Lo screenshot qui sopra mostra i dati che raccoglierà Syslog . Le informazioni dei registri possono essere utilizzate in altre fasi di pentesting.

Orbot

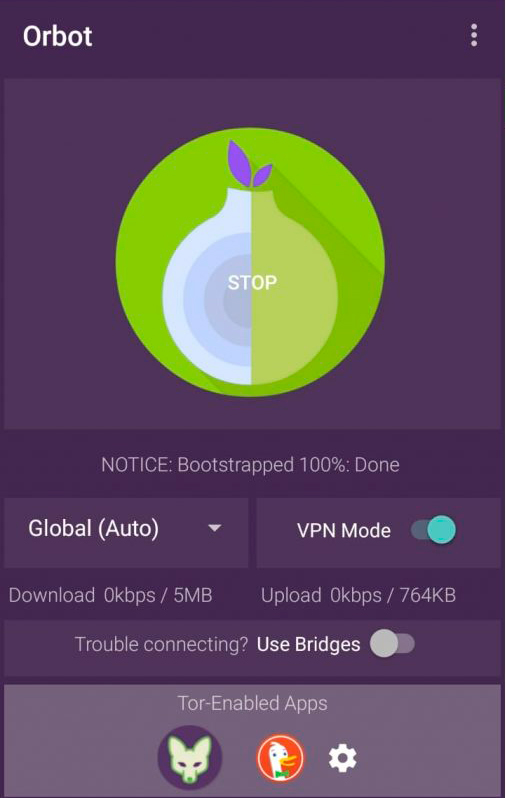

Orbot è un'applicazione popolare usata principalmente per nascondere l'indirizzo IP in tempo reale degli utenti. Orbot indirizza tutto il traffico delle applicazioni attraverso TOR.

La dinamica di funzionamento di Orbot è molto semplice: installando gratuitamente il pacchetto di soli 5 MB dal Play Store, avrete la possibilità di utilizzare via Tor una qualsiasi delle vostre applicazioni per non essere rintracciati, ad esempio, dal vostro ISP.

Orbot può essere utilizzato anche senza permessi di root, ma il suo funzionamento è molto più limitato e richiede qualche passaggio in più per essere operativo.

Orbot instrada il traffico di rete connettendosi a nodi diversi.

Se voleste cambiare provenienza vostra posizione, è possibile ottenere una nuova identità, facendo scorrere a sinistra o a destra l’icona verde di Orbot. L’immagine inizierà ruotare e vedrete sullo schermo la scritta: You’ve switched to a new Tor Identity.