Zoom è incredibilmente popolare in questi giorni. Questa applicazione di video chat e videoconferenza ha catturato l'attenzione di quasi tutti coloro che lavorano da casa in questi giorni e ha girato le classifiche di popolarità sul Google Play Store per i telefoni Android così come l'Apple App Store per iPhone e iPad. Quei fantastici sfondi virtuali della spiaggia, il Coronavirus e qualcosa direttamente da Star Trek, per citarne alcuni, potrebbero avere qualcosa a che fare con questo. Tuttavia, la privacy non è la il suo forte. Ora, c'è la conferma che le video chat su Zoom non sono criptate da cima a fondo. Infatti, sembra che Zoom abbia mentito per tutto questo tempo. O almeno è stato ha manipolato la verità.

Sul suo sito web per l'app Zoom video chat, il whitepaper sulla sicurezza e la guida alla sicurezza, gli sviluppatori dicono che Zoom offre la crittografia end-to-end. Tuttavia, i bravi ragazzi di The Intercept hanno approfondito la questione e si è scoperto che la crittografia offerta da Zoom non è proprio così. "Attualmente non è possibile abilitare la crittografia E2E per le riunioni video di Zoom. I meeting video Zoom utilizzano una combinazione di TCP e UDP. Le connessioni TCP vengono effettuate utilizzando connessioni TLS e UDP sono crittografate con AES utilizzando una chiave negoziata su una connessione TLS", ha detto un portavoce di Zoom a The Intercept quando ha premuto il tasto sugli standard di crittografia. Vediamo ora cosa hanno detto specificamente sulla crittografia in tutto questo tempo e perché questa differenza è importante.

Nel whitepaper sulla sicurezza, Zoom dice: "Prendiamo la sicurezza seriamente e siamo orgogliosi di superare gli standard del settore quando si tratta delle comunicazioni delle vostre organizzazioni" e aggiunge: "Assicurare una riunione con la crittografia end-to-end" come uno dei punti chiave per stabilire come le vostre riunioni sono sicure. Nella sua guida alla sicurezza, Zoom dice: "La crittografia della chat Zoom E2E permette una comunicazione sicura dove solo il destinatario può leggere il messaggio protetto. Zoom utilizza una chiave pubblica e privata per crittografare la sessione di chat con Advanced Encryption Standard (AES-256). Le chiavi di sessione sono generate con un ID hardware unico per evitare che i dati vengano letti da altri dispositivi. Questo assicura che la sessione non possa essere intercettata o manomessa". Immagino che la maggior parte delle persone non scaveranno a fondo, la pagina del prodotto che invita a scaricare e iniziare a utilizzare Zoom recita: "Crittografia end-to-end per tutte le riunioni, sicurezza degli utenti basata sui ruoli, protezione delle password, sale d'attesa, e mettere in attesa i partecipanti" come parte del campo "Costruito per le squadre moderne".

Secondo il portavoce di Zoom, la crittografia che Zoom sta usando è TLS, o Transport Layer Security, che è la stessa tecnologia utilizzata per proteggere i siti web.

Ciò significa che la connessione tra l'applicazione Zoom che si può utilizzare sul telefono o sul desktop e i server Zoom è lo stesso standard e lo stesso metodo utilizzato per proteggere la connessione tra il telefono e il desktop a un sito web HTTPS. Si tratta di una crittografia di trasporto, e non di una crittografia end-to-end. Che cosa significa? Noi non sosteniamo che lo facciano, ma teoricamente, Zoom stesso può accedere ai contenuti di qualsiasi sessione di chat video o audio sulla propria piattaforma. È possibile, perché le sessioni di chat non sono criptate, ma solo la connessione dal dispositivo ai server di Zoom.

Nella cifratura end-to-end, solo i partecipanti che fanno parte del meeting possono decifrarlo con una chiave generata in modo univoco

Il modo in cui funziona la cifratura end-to-end è che solo i partecipanti che fanno parte del meeting possono decifrarlo con una chiave generata in modo univoco ed essere parte del meeting video o audio. Questo è il modo in cui WhatsApp crittografa le nostre chat, ad esempio. È così che Apple FaceTime crittografa le videochiamate e le chiamate vocali. Chi cerca di origliare non avrà la chiave unica per decifrare una conversazione e rimarrà chiuso fuori.

"Quando usiamo la frase 'End to End' nell'altra nostra letteratura, è in riferimento alla connessione che viene criptata dal punto finale di Zoom al punto finale di Zoom. Il contenuto non viene decrittografato poiché si trasferisce attraverso la nuvola di Zoom", aggiunge il portavoce di Zoom. Ciò che intendono dire è che se due utenti si incontrano per una videochiamata su Zoom, la connettività tra il computer della prima persona al server Zoom e il computer della seconda persona al server Zoom sarà criptata. Tuttavia, una volta iniziata la videochiamata, il traffico che va avanti e indietro tra i server di Zoom, ad esempio, non è criptato.

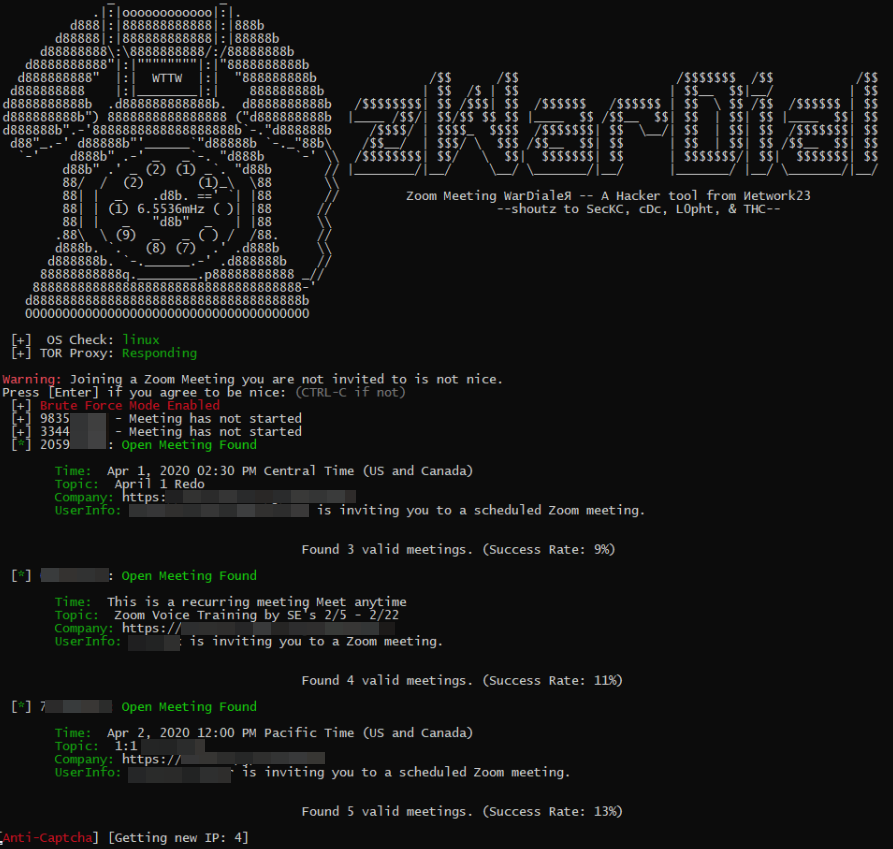

Nonostante tutte le sue scuse recenti e le giustificazioni iperboliche di come e perché le cose possano essere andate male, il volume di inadeguatezze di sicurezza rende Zoom un'azienda molto difficile di cui fidarsi. Ora, una collaborazione tra un ricercatore indipendente sulla sicurezza informatica, Trent Lo, e i membri del SecKC negli Stati Uniti ha rivelato quanto Zoom continui a essere vulnerabile, e qualunque sia il livello di sicurezza che si è cercato di mettere in evidenza è ancora piuttosto inefficace. Per dimostrare questo, Lo e i suoi colleghi hanno costruito zWarDial, uno strumento automatizzato che permette loro di utilizzare la tecnica di war dialing per identificare le riunioni aperte di Zoom e farle irruzione.

Lo strumento utilizza una tecnica nota di war dialing, che essenzialmente tenta di elaborare con la forza bruta una serie di numeri per comporre rapidamente numeri di massa. Questo è particolarmente efficace per chiamare servizi che non hanno un'adeguata protezione contro tali tecniche di forza bruta e che utilizzano principalmente una serie di numeri come ID. zWarDial, in questo caso, è stato utilizzato per rintracciare gli ID delle riunioni di Zoom e tentare di violarli al fine di ottenere un accesso non autorizzato, il che a sua volta ha spiegato non solo quanto sia vulnerabile, ma anche quanto possa essere facile per gli aggressori malintenzionati hackerare le riunioni di Zoom in corso - un atto che è diventato eccessivamente popolare come "zoombombing".

Secondo le informazioni divulgate in un rapporto del famoso reporter della sicurezza, Brian Krebs, zWarDial potrebbe trovare circa 110 riunioni Zoom in corso ogni ora, elaborando così oltre 2.000 riunioni Zoom in tutto il mondo in un solo giorno. All'inizio di quest'anno, prima di diventare così popolare, Zoom aveva informato Check Point Security di aver risolto una vulnerabilità in cui gli utenti potevano utilizzare algoritmi di forza bruta per identificare i meeting di Zoom. zWarDial annulla molto facilmente la richiesta semplicemente instradando il suo accesso al traffico attraverso Tor - cosa che è il minimo che un aggressore farebbe.

Non è tutto - Zoom, nelle politiche sulla privacy aggiornate e in varie dichiarazioni ai media, aveva dichiarato di aver aggiornato il proprio sistema in modo che tutti i meeting fossero protetti da password di default. Anche questa è chiaramente un'affermazione spietata, poiché zWarDial ha potuto trovare su Zoom parecchi incontri aperti, a cui si poteva accedere una volta inseriti gli ID forzati e bruti sull'app. Zoom fa ricadere sull'utente alcuni dei difetti di sicurezza, e mentre come utente è sempre imperativo che una password forte sia usata per qualsiasi attività online, questi possono riguardare in gran parte gli utenti di base che lasciano le impostazioni predefinite attive.

Attraverso zWarDial, i ricercatori sulla sicurezza hanno scoperto che lo strumento ha restituito un tasso di successo del 14% nell'identificazione di incontri aperti. Con Zoom ora utilizzato da milioni di persone in tutto il mondo, anche il tasso di vulnerabilità del 14% lascerebbe milioni di persone esposte a violazioni della privacy e al furto di dati. Nel suo ultimo post sul blog, il fondatore di Zoom, Eric Yuan, aveva annunciato un blocco di tre mesi per lo sviluppo di qualsiasi nuova funzionalità e si era ripromesso di risolvere tutti i problemi di sicurezza con il suo servizio. In futuro, sarà interessante vedere come Zoom riuscirà a risolvere questi problemi e quante altre vulnerabilità si trovano nell'app.

In questo momento, se siete utenti di Apple iPhone, iPad o Mac, vi consigliamo di utilizzare Apple FaceTime per le chiamate audio e video con i colleghi. L'altra opzione è quella di utilizzare Signal, che ha tutte le chiamate e i messaggi crittografati end-to-end, disponibile per dispositivi Android, Apple iPhone, Apple Mac e Microsoft Windows.