41 risultati per: hack

Cyber Security: Microsoft, Google, WhatsApp vs Cyber Mercenari

Category : Sicurezza 26-12-2020 by Silvia Mazzetta

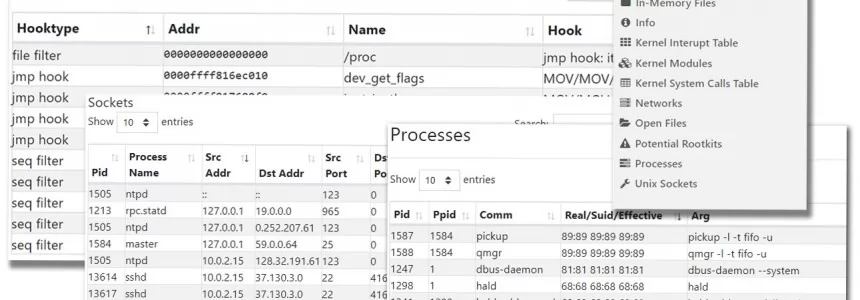

Microsoft rilascia il Free Linux Forensics e Rootkit Malware Detection Service FRETA

Category : Servers 20-07-2020 by Janeth Kent

Analisi della guerra per il controllo del 5G: Stati Uniti contro Cina

Category : Sicurezza 11-06-2020 by Janeth Kent

Come sbloccare le funzioni nascoste del telefono con codici segreti

Category : Sicurezza 08-04-2020 by Silvia Mazzetta

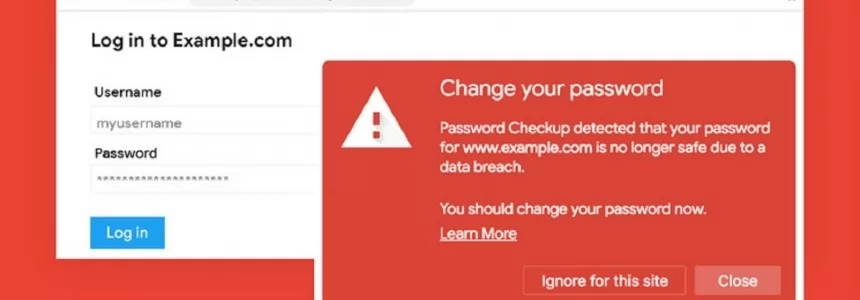

Il servizio di Google che mostra se le password sono state hackerate

Category : Notizie 29-08-2019 by Silvia Mazzetta

L'elenco completo delle alternative ai servizi di Google. (Parte 2).

Category : Software 07-08-2019 by Janeth Kent

10 esclusive PS4 che non possono mancare nella tua collezione (Parte 1)

Category : Videogiochi 31-07-2019 by

Un microchip nel cervello? Per Elon Musk si può fare con Neuralink!

Category : Tecnologia 23-07-2019 by

Come prevenire l'hacking di file in Whatsapp e Telegram

Category : Sicurezza 23-07-2019 by Janeth Kent

Hackerata la banca dati del controllo frontaliero degli Stati Uniti

Category : Notizie 12-06-2019 by Janeth Kent

Quali sono le 1000 ricerche più frequenti in Google?

Category : Web marketing 13-05-2017 by Janeth Kent

Le pagine su Facebook con foto di bimbi malati sono una truffa

Category : Notizie 24-02-2017 by Janeth Kent

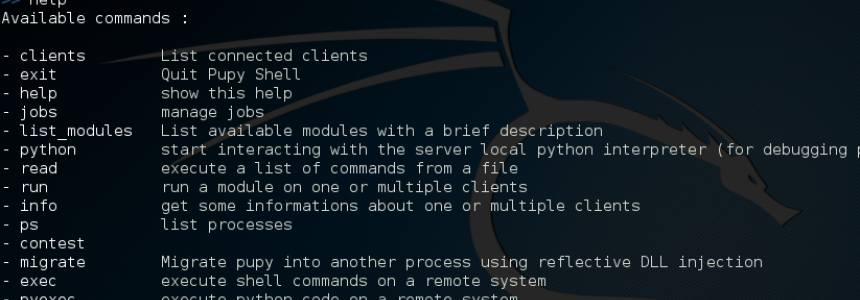

Pupy: Un tool di Amministrazione Remota (RAT) Multipiattaforma

Category : Sicurezza 19-02-2017 by Janeth Kent

The Black Book of Internet, un libro per iniziare con l'hacking etico

Category : Sicurezza 14-04-2020 by Janeth Kent

Hacker dell'iPhone Costruisce Automobile con Autopilota in un Mese

Category : Tecnologia 27-12-2015 by Janeth Kent

11 librerie JavaScript Open Source per progetti front-end

Category : Javascript 17-06-2020 by Janeth Kent

Le migliori estensioni di Firefox per sviluppatori web

Category : Software 15-07-2013 by Janeth Kent

Twitter traccia la navigazione anche dopo il logout: ecco come evitarlo

Category : Social networks 11-05-2019 by Janeth Kent