104 resultados por: seguridad

Guía Completa: Cómo Instalar Deepseek en tu Servidor Local con Hardware Económico

Category : Software 12-02-2025 by Janeth Kent

Novedades de PHP 8.4: Un Salto Evolutivo para el Desarrollo Web

Category : Php 05-01-2025 by Janeth Kent

Como integrar la api de hubspot en tu propia landing page en tu sitio web con php

Category : Web marketing 31-12-2024 by Janeth Kent

Guía Básica: Cómo Integrar una Base de Datos MySQL con PHP

Category : Bases de datos 23-09-2024 by Janeth Kent

Guía Básica: Cómo Integrar una Base de Datos ArangoDB con PHP

Category : Bases de datos 17-09-2024 by Janeth Kent

Google Dorking: descubriendo el potencial oculto de los motores de búsqueda

Category : Noticias 19-12-2023 by Janeth Kent

Metaverso vs. multiverso vs. omniverso: Diferencias clave

Category : Tecnologías 14-03-2023 by Janeth Kent

Apple, peligro para el malware que funciona incluso con el smartphone apagado

Category : Tecnologías 01-06-2022 by Janeth Kent

Descubren importante fallo en Safari que permite el robo de tu cuenta de Google

Category : Seguridad 20-01-2022 by Luigi Nori

Una vulnerabilidad de alta gravedad en 3 plugins de WordPress afecta a 84.000 sitios web

Category : Seguridad 19-01-2022 by Luigi Nori

Facebook, WhatsApp, Instagram y Messenger están caídos

Category : Noticias 04-10-2021 by Silvia Mazzetta

Cómo enviar un correo electrónico desde un formulario de contacto HTML

Category : Programación 10-05-2021 by

HIJACKING o secuestro de sesión: qué es y cómo protegerse

Category : Seguridad 23-04-2021 by Silvia Mazzetta

6 mejores navegadores alternativos centrados en la privacidad en 2021

Category : Software 21-04-2021 by

Google Dorks Como Encontrar Datos Interesantes y Buscar Como Un Hacker

Category : Seguridad 09-07-2025 by

Las Mejores Librerias de JavaScript para Aumentar la Productividad

Category : Javascript 08-03-2021 by

Los mejores y más asombrosos Hacks de Alexa que deberías conocer

Category : Sistemas operativos 05-01-2021 by Luigi Nori

Haciendo peticiones AJAX a una REST API usando vanilla JavaScript y XHR

Category : Javascript 26-12-2020 by Iveta Karailievova

Las vulnerabilidades del software - una guía para novatos

Category : Seguridad 17-11-2020 by Iveta Karailievova

La vulnerabilidad de BleedingTooth y otros riesgos de seguridad del Bluetooth

Category : Seguridad 10-11-2020 by Iveta Karailievova

Alien, el nuevo malware que roba de tu cuenta bancaria

Category : Seguridad 28-09-2020 by Luigi Nori

De dioses y robots: batallas épicas entre mitos y tecnologías

Category : Noticias 26-08-2020 by Silvia Mazzetta

El Tribunal de Justicia de la Unión Europea anula el Privacy Shield

Category : Noticias 21-07-2020 by Janeth Kent

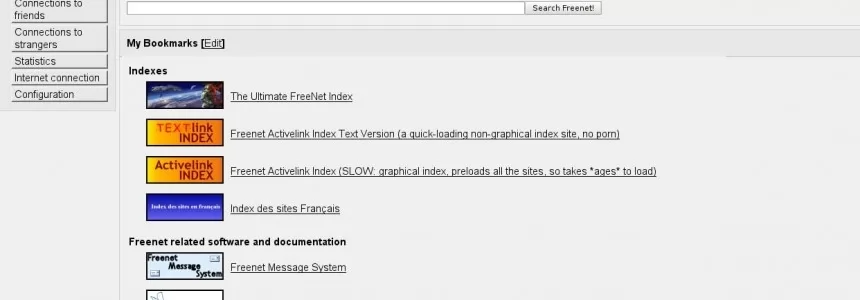

Las Mejores Redes Alternativas a Tor Para navegación Anónima

Category : Seguridad 02-05-2020 by Luigi Nori

Node.js: herramientas de código abierto para los desarrolladores

Category : Javascript 17-04-2020 by Silvia Mazzetta

Cómo los hackers comprueban si su sitio web es pirateable

Category : Seguridad 09-04-2020 by Silvia Mazzetta

Desbloquear las funciones ocultas del móvil con estos códigos secretos

Category : Seguridad 22-06-2022 by Silvia Mazzetta

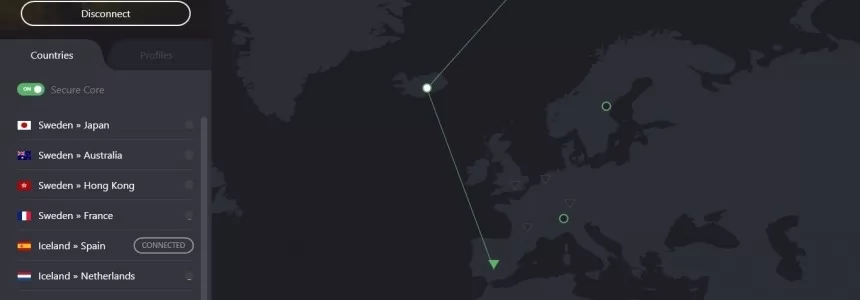

Proton VPN se convierte en la primera VPN de código abierto y auditada

Category : Redes 25-02-2020 by Luigi Nori

PHP: como soluciónar el error «The e modifier is no longer supported»

Category : Php 03-04-2023 by Luigi Nori

Las Mejores Alternativas al Navegador Tor para Navegar Anónimamente

Category : Seguridad 20-11-2019 by Luigi Nori

Principios Gestalt: Secretos de la piratería del cerebro humano por diseño

Category : Diseño web 13-12-2019 by Janeth Kent

Las mejores páginas de la Deep Web, Onion Deep Web y Dark Web

Category : Seguridad 03-11-2022 by Janeth Kent

Vue.js - Cómo usar (con seguridad) un plugin de jQuery con Vue.js

Category : Javascript 18-09-2019 by Luigi Nori

E-A-T y SEO: Cómo crear el contenido que Google quiere

Category : Seo & sem 21-08-2019 by Luigi Nori

Las iniciativas de EE UU en materia de IA y el futuro de los gobiernos

Category : Noticias 12-06-2019 by Janeth Kent

5 Librerias Javascript gratis para la autenticación de usuarios

Category : Javascript 07-06-2019 by Janeth Kent

Sistemas Operativos Alternativos Android de Código Abierto para Móviles

Category : Sistemas operativos 29-05-2019 by Janeth Kent

Google almacenó las contraseñas de los usuarios de G Suite en texto plano durante 14 años

Category : Noticias 22-05-2019 by Janeth Kent

Regresan los PowerToys de Microsoft para usuarios avanzados de Windows 10

Category : Sistemas operativos 08-05-2019 by Janeth Kent

Configurar DNS-over-TLS and DNS-over-HTTPS con un DNS Server cualquiera

Category : Redes 27-12-2018 by Janeth Kent

Wayback Machine: Un archivo de páginas webs que ya no existen

Category : Software 03-05-2020 by Janeth Kent

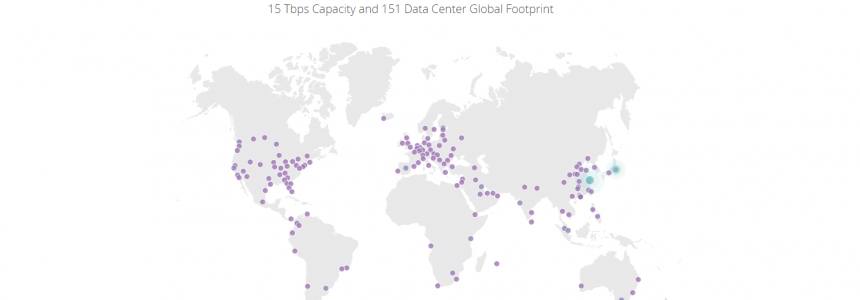

Como funciona el nuevo servicio DNS 1.1.1.1 de Cloudflare

Category : Redes 16-11-2018 by Janeth Kent

Técnicas de marketing: Noam Chomsky y las 10 Estrategias de Manipulación Mediatica

Category : Web marketing 18-06-2024 by Janeth Kent

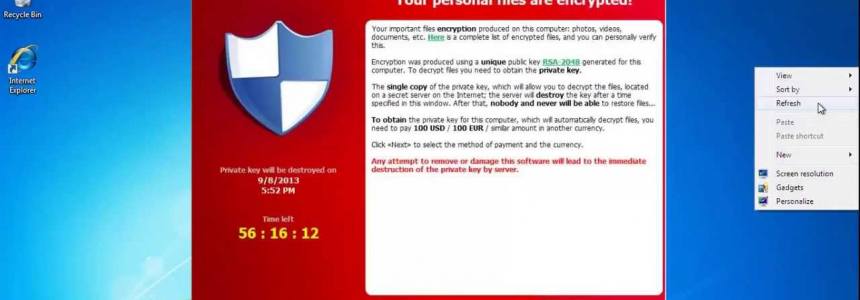

Que es el Cryptolocker (Ramsonware) y como defenderse

Category : Seguridad 13-05-2017 by Janeth Kent

Solucionar Problemas html acentos y eñes: charset UTF-8 / ISO-8859-1 en PHP

Category : Programación 22-03-2017 by Janeth Kent

Un bug de CloudFlare deja descubiertos millones de datos sensibles de páginas y usuarios

Category : Redes 27-02-2017 by Janeth Kent

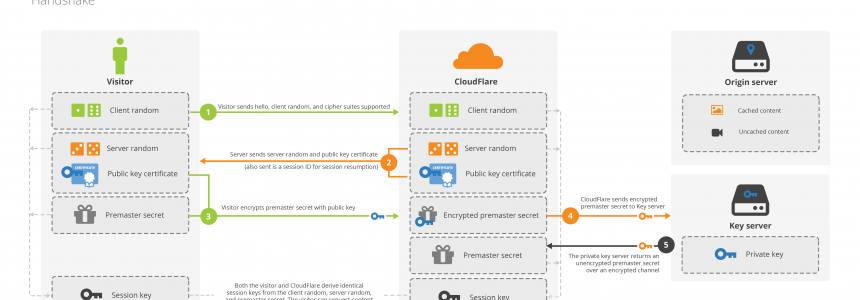

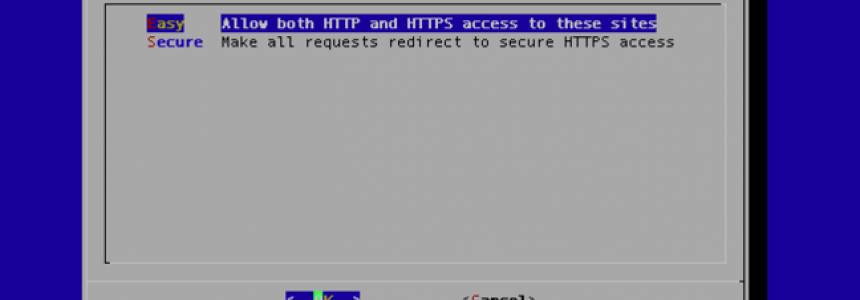

Como lograr instalar certificados SSL gratis en Wordpress con Cloudflare

Category : Servers 13-02-2017 by Janeth Kent

Fallo en WordPress, ahora es pánico: 1,5 millones de sitios afectados

Category : Seguridad 11-02-2017 by Janeth Kent

Gestor de contenidos a medida o wordpress; ¿Qué debemos eligir?

Category : Software 17-10-2016 by Janeth Kent

Ubuntu 15.10 Wily Werewolf, las nuevas caracteristicas

Category : Sistemas operativos 29-10-2015 by Janeth Kent

Hacer copias de seguridad en la nube con PHP y la API de copy.com

Category : Php 26-10-2015 by Luigi Nori

Android 6.0 Marshmallow: funciones de la nueva versión de Android

Category : Sistemas operativos 20-10-2015 by Janeth Kent

11 librerias javascript open source para proyectos front-end

Category : Javascript 17-06-2020 by Janeth Kent

Hacking ético para diagnosticar la seguridad de una web: 15 herramientas

Category : Seguridad 19-06-2020 by Silvia Mazzetta

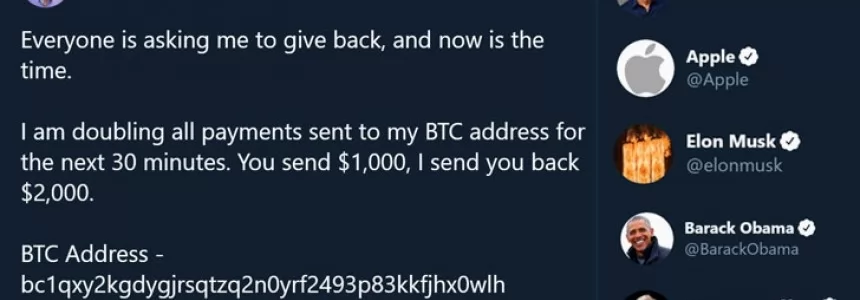

Los ciberdelincuentes juegan con los perfiles corporativos en Twitter

Category : Seguridad 11-06-2013 by Janeth Kent

El software pirata en las empresas y seguridad informática

Category : Seguridad 30-05-2013 by Janeth Kent

Un nuevo troyano afecta a las transacciones bancarias online

Category : Noticias 23-05-2013 by Janeth Kent

JQuery: Gestionar cookies fácilmente con Jquery.Cookies

Category : Programación 21-05-2013 by Janeth Kent