Introducción para principiantes

Este artículo va dirigido a todos los nerds de la informática que son, cuando se trata de redes, más del lado de los novatos. No tiene por qué ser complicado y todos los que tengan paciencia y ganas de aprender algo nuevo pueden obtener con relativa rapidez los conocimientos necesarios para sentirse más seguros cuando se trata de este tema. En este artículo, nos gustaría centrarnos en una herramienta que es de gran utilidad tanto para los profesionales ya experimentados como para los principiantes que quieren saber de que se trata. De hecho, podríamos decir que es indispensable para todos los que quieran sumergirse en el mundo de la exploración de redes y la auditoría de seguridad.

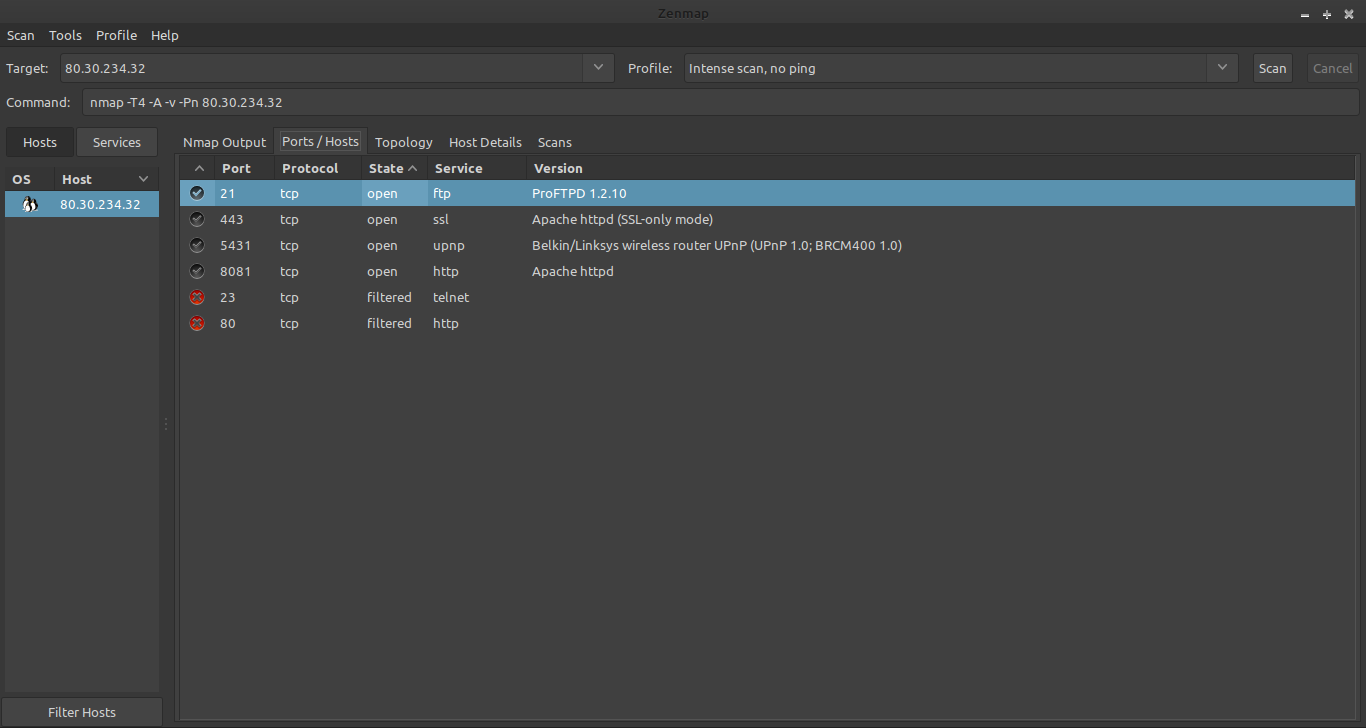

Esta herramienta es Nmap (de su nombre en ingles "Network Mapper") o mejor dicho Zenmap, que es la interfaz gráfica de usuario de Nmap. Es completamente gratis, multiplataforma y lo mejor de todo, apoyada por un sitio web muy completo y cargado de información.

En Nmap hay que trabajar con la línea de comandos, lo que significa que hay que usar comandos de aspecto bastante críptico con opciones y secuencias de parámetros complicadas... y esto no es para todo el mundo. Aquí viene Zenmap al rescate. Con Zenmap, el escaneo de la red se simplifica enormemente y es más accesible incluso para los principiantes. De hecho, Zenmap hace que Nmap sea aún más útil al añadir algunas opciones interesantes:

- ver los resultados de forma gráfica e interactiva, incluyendo la opción de dibujar un mapa topológico de las redes descubiertas;

- comparación gráfica entre diferentes escaneos: puede usar Zenmap para mostrar gráficamente las diferencias entre dos escaneos. Esto puede ayudar a rastrear nuevos hosts o servicios que aparecen en sus redes, o los ya existentes que se están cayendo;

- guardar los escaneos en perfiles de comando y usarlos acorde con tus necesidades;

- fácil de usar - especialmente útil para los usuarios no muy experimentados con los comandos del shell;

¿Qué es lo que hace Nmap / Zenmap?

Su uso principal es escanear los puertos de las computadoras en la red. Intenta descubrir agujeros de seguridad y/o configuraciones erróneas usando scripts y extensiones. Esto significa que Nmap es una herramienta de análisis de red completa NO SÓLO para los administradores de sistemas y redes, sino para todos los curiosos que quieran aprender más sobre su entorno de red y su seguridad, y tal vez, sólo tal vez, tratar de buscar vulnerabilidades de seguridad. No estoy diciendo "hacking" (¡pero "hacking"!).

¿Por dónde empiezo? Instalación de Nmap y Zenmap

Primero, necesitas instalar nmap en tu sistema. Dado que es multiplataforma, no debería haber ningún problema con seguir las instrucciones de instalación correspondientes. Zenmap se suele empaquetar con Nmap. SUGERENCIA: Los paquetes de Nmap ya están incluidos en muchas distribuciones de Linux, así que primero puedes intentarlo y comprobar introduciendo nmap --versionen tu terminal, si obtienes una respuesta con el número de versión, tu sistema ya tiene una copia de nmap, aunque seguramente debería actualizarse a la última versión antes de usarla. Si trabajas con una máquina con Windows, no te preocupes. Aunque nmap era originalmente pensado solo para sistemas unix, después de que su versión para Windows saliera en el año 2000, se ha convertido en la segunda plataforma más popular de nmap. (La primera es Linux, por supuesto.) Así que gracias a su popularidad, los ejecutables binarios para usuarios de Windows están disponibles en cada nueva versión de nmap. Así que, después de descargar el instalador desde este enlace, y después de desempaquetar e instalar, deberías encontrar un nuevo icono de Zenmap en el escritorio. En caso de que te quedes atascado, puedes encontrar un manual más detallado en el sitio web oficial de nmap.

Después de una instalación exitosa, empecemos a escanear nuestra propia dirección IP.

Primeros pasos en el escaneo de puertos, ¿cómo y por qué debo escanear mi propia IP?

Nuestros primeros pasos para conocer cómo funciona el mapeo de redes deberían ser con el escaneo de nuestra propia IP, para poder evaluar el estado de seguridad de nuestro sistema. Podemos ver qué puertos están abiertos y qué servicios están activos. El escaneo de puertos es, después de todo, el núcleo de lo que hace nmap.

Un puerto abierto significa que hay una aplicación escuchando en ese puerto. Los potenciales atacantes intentarán ejecutar un exploit de esa aplicación. Como administrador del sistema, querrás escanearlo en busca de vulnerabilidades.

Es muy sencillo, pega tu IP en el campo "Target" de la esquina superior izquierda y luego selecciona un perfil de análisis en la lista desplegable de la derecha.

Puedes elegir entre escaneos de diferente alcance, por ejemplo:

- “intense scan” - escaneo intenso (con o sin UDP)

- “quick scan” - exploración rápida de los puertos TCP más comunes

- “ping scan” - para confirmar realmente rápido si un huésped está disponible

- “regular scan” - un escaneo normal

Todos esos perfiles pueden ser modificados y guardados como un nuevo perfil.

Dependiendo de lo complicado que sea el escaneo, los resultados pueden tardar desde unos pocos segundos hasta incluso media hora en aparecer. Lo bueno es que los perfiles de escaneo pueden ser guardados para su uso posterior, y también los resultados se mantienen en la pestaña “Scans” y se pueden guardar.

Lo interesante es que no es necesario esperar a que un escaneo termine antes de comenzar otro, ya que se pueden realizar varios escaneos al mismo tiempo. Después de que un escaneo termine, puedes ver los resultados en la pestaña "Scans". (Consejo: Estos resultados pueden ser guardados en formato XML.)

Después de elegir un perfil de escaneo, puedes observar que el comando correspondiente aparece en el cuadro de comandos. Este es el comando equivalente a el que se le pondría en la línea de comandos si utilizaríamos Nmap en vez de Zenmap para el análisis que está a punto de ejecutar.

Después de ejecutar con éxito el análisis, deberías obtener una lista de puertos con estados asignados a ellos. Puedes verlos ordenadamente organizados después de hacer clic en la pestaña "Ports/Hosts".

Entendiendo el estado de los puertos

A diferencia de un simple escáner de puertos, que dividirá todos los puertos en dos o tres estados (abierto, cerrado, filtrado), Nmap entra en más detalles y distingue entre un total de seis estados de puertos (open, closed, filtered, unfiltered , open|filtered and closed|filtered).

Si deseas utilizar Nmap para el escaneo de puertos de forma efectiva, debes estar familiarizado con estos estados de puertos y saber qué significa cada estado y cómo interpretarlo.

Para los principiantes es suficiente con saber eso:

1. “open” (abierto) - este estado significa que una aplicación o servicio está listo para aceptar conexiones TCP o paquetes UDP en ese puerto. Tener puertos abiertos es necesario para poder establecer y gestionar las conexiones. Sin embargo, también representan un peligro potencial para la seguridad, porque los hackers los buscan y pueden intentar hacer un mal uso de ellos. Por lo tanto, lo responsable es tratar de limitar el número de puertos abiertos y también proteger adicionalmente los puertos abiertos, restringiendo las posibilidades de conexión. Puedes utilizar un filtro de paquetes para que los intentos de conexión sean rechazados.

2. “closed“ (cerrado) - este estado significa que ninguna aplicación o servicio en este puerto está escuchando ni los datos entrantes ni los intentos de conexión, lo que significa que está prácticamente sin usar. Para asegurarse de que los puertos no puedan ser utilizados accidentalmente, los administradores del sistema suelen bloquear los puertos con un cortafuegos (filtro de puertos).

Sin embargo, una herramienta como Nmap es capaz de eludir el filtro y comprobar si el puerto está realmente cerrado.

3.”filtered” (filtrado / bloqueado)) - esto significa que el administrador del sistema ha utilizado un filtro de puertos en este puerto, para protegerlo. Los filtros de puertos se utilizan tanto en los puertos abiertos como en los cerrados. Estos filtros pueden evitar los intentos de conexión por medio del escaneo de puertos. Dado que un análisis de puertos sólo determina el estado de un puerto, pero no se supone que establezca una conexión real porque no conoce la aplicación subyacente, sólo puede enviar paquetes de prueba a un puerto. El filtro impide que estos paquetes de prueba pasen. En este caso, el escáner de puertos no obtiene una respuesta. Entonces ni el estado "abierto" ni "cerrado" puede aplicarse a este puerto.

El filtro utilizado puede ser un cortafuegos clásico, una regla de enrutador o un software de cortafuegos basado en el host. Esto permite que muchos escaneos de puertos automatizados se mantengan alejados del sistema.

Los puertos filtrados son una gran manera de mantener a los hackers alejados, porque ralentizan significativamente el escaneo de puertos. Como el escáner no recibe una respuesta de un puerto filtrado, tiene que repetir el escaneo más veces para confirmar que no fue causado por una pérdida de paquetes mientras enviaba la petición. Además, tiene que esperar el período de espera hasta que pueda asumir el estado "filtered". Por esta razón Nmap utiliza diferentes métodos para comprobar si el sistema de destino es básicamente alcanzable antes de un escaneo de puertos. Sólo entonces se realiza un escaneo de puertos, en el que se puede suponer que un puerto que no responde está "filtered".

Recapitulación

Así que hoy hemos conocido la herramienta de análisis de red Nmap o mejor dicho, su interfaz gráfica Zenmap. Escaneamos nuestra propia dirección IP y aprendimos el estado de nuestros puertos. Este conocimiento nos ayuda a entender mejor dónde están nuestras vulnerabilidades y qué hacer para proteger nuestro sistema.

Imagen de VIN JD de Pixabay