54 resultados por: hack

Google Dorking: descubriendo el potencial oculto de los motores de búsqueda

Category : Noticias 19-12-2023 by Janeth Kent

Explorando la API CSS Paint: Redondeo de formas parte 2

Category : Css 25-10-2021 by Silvia Mazzetta

Cómo enviar un correo electrónico desde un formulario de contacto HTML

Category : Programación 10-05-2021 by

HIJACKING o secuestro de sesión: qué es y cómo protegerse

Category : Seguridad 23-04-2021 by Silvia Mazzetta

Google Dorks Como Encontrar Datos Interesantes y Buscar Como Un Hacker

Category : Seguridad 09-07-2025 by

Los mejores y más asombrosos Hacks de Alexa que deberías conocer

Category : Sistemas operativos 05-01-2021 by Luigi Nori

Validación de formularios HTML usando BULMA y vanilla JavaScript

Category : Javascript 31-12-2020 by

Haciendo peticiones AJAX a una REST API usando vanilla JavaScript y XHR

Category : Javascript 26-12-2020 by Iveta Karailievova

Las vulnerabilidades del software - una guía para novatos

Category : Seguridad 17-11-2020 by Iveta Karailievova

La vulnerabilidad de BleedingTooth y otros riesgos de seguridad del Bluetooth

Category : Seguridad 10-11-2020 by Iveta Karailievova

Alien, el nuevo malware que roba de tu cuenta bancaria

Category : Seguridad 28-09-2020 by Luigi Nori

De dioses y robots: batallas épicas entre mitos y tecnologías

Category : Noticias 26-08-2020 by Silvia Mazzetta

Las Mejores Redes Alternativas a Tor Para navegación Anónima

Category : Seguridad 02-05-2020 by Luigi Nori

Cómo los hackers comprueban si su sitio web es pirateable

Category : Seguridad 09-04-2020 by Silvia Mazzetta

Desbloquear las funciones ocultas del móvil con estos códigos secretos

Category : Seguridad 22-06-2022 by Silvia Mazzetta

Usar ProxyChains con Tor para Navegar de forma anónima

Category : Seguridad 13-02-2020 by Luigi Nori

Las Mejores Alternativas al Navegador Tor para Navegar Anónimamente

Category : Seguridad 20-11-2019 by Luigi Nori

Las mejores páginas de la Deep Web, Onion Deep Web y Dark Web

Category : Seguridad 03-11-2022 by Janeth Kent

El marketing de la personalidades en las redes sociales

Category : Social networks 18-06-2019 by Janeth Kent

Google almacenó las contraseñas de los usuarios de G Suite en texto plano durante 14 años

Category : Noticias 22-05-2019 by Janeth Kent

¿Realmente hay una fórmula para escribir títulos virales? ¡Rotundamente sí!

Category : Web marketing 25-06-2019 by Janeth Kent

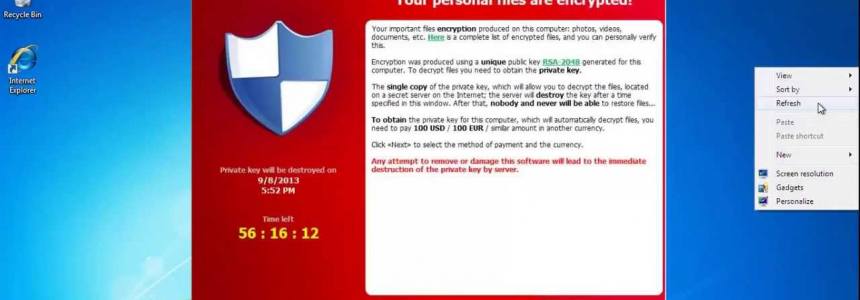

Que es el Cryptolocker (Ramsonware) y como defenderse

Category : Seguridad 13-05-2017 by Janeth Kent

Un bug de CloudFlare deja descubiertos millones de datos sensibles de páginas y usuarios

Category : Redes 27-02-2017 by Janeth Kent

Fallo en WordPress, ahora es pánico: 1,5 millones de sitios afectados

Category : Seguridad 11-02-2017 by Janeth Kent

Gestor de contenidos a medida o wordpress; ¿Qué debemos eligir?

Category : Software 17-10-2016 by Janeth Kent

15 increíbles tutoriales para generar efectos de texto con CSS3

Category : Css 20-08-2013 by Janeth Kent

Comunicación, Social Media, Marketing y otros temas : 96 ebooks gratis

Category : Social networks 09-08-2013 by Janeth Kent

11 librerias javascript open source para proyectos front-end

Category : Javascript 17-06-2020 by Janeth Kent

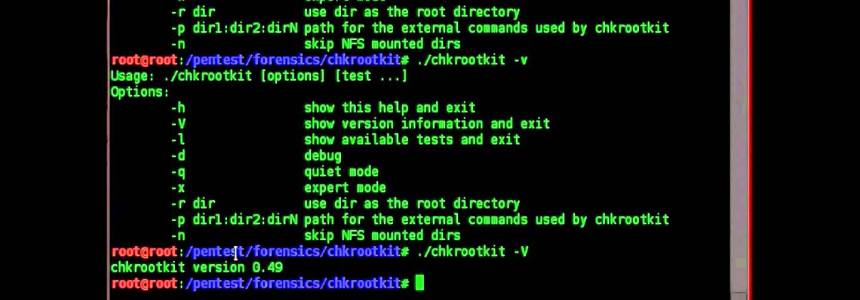

CHKRootkit, busca y elimina rootkits en tu servidor linux

Category : Seguridad 18-07-2013 by Janeth Kent

Hacking ético para diagnosticar la seguridad de una web: 15 herramientas

Category : Seguridad 19-06-2020 by Silvia Mazzetta

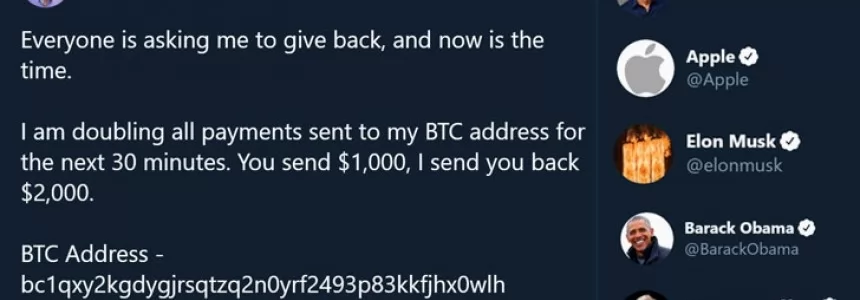

Los ciberdelincuentes juegan con los perfiles corporativos en Twitter

Category : Seguridad 11-06-2013 by Janeth Kent

¿Qué necesitamos para emprender un negocio exitoso en Internet? De un growth hacker!

Category : Web marketing 22-05-2013 by Janeth Kent

EE.UU. obliga a retirar de una web los planos para crear la pistola en 3D

Category : Noticias 10-05-2013 by Janeth Kent

WhatsApp pasará de pago unico a pago por cuota anual tambien en iPhone

Category : Noticias 11-04-2013 by Janeth Kent