Introducción a AppArmor

by

Janeth Kent

Date: 02-08-2019

En un mundo ideal, las aplicaciones estarían libres de vulnerabilidades de seguridad pero, una vez comprometidas, incluso una aplicación de confianza puede llegar a ser poco fiable. AppArmor proporciona una capa crucial de seguridad alrededor de las aplicaciones. Al proporcionar la capacidad de incluir en una lista blanca las acciones permitidas de una aplicación, AppArmor permite a los administradores aplicar el principio de menor privilegio a las aplicaciones. Una vez instalado, AppArmor puede detener los ataques y minimizar o prevenir los daños en caso de infracción.

AppArmor es una característica de seguridad importante que se incluye por defecto en Ubuntu desde Ubuntu 7.10. Sin embargo, funciona silenciosamente en segundo plano, por lo que puede que no sea consciente de lo que es y lo que está haciendo.

AppArmor bloquea los procesos vulnerables, restringiendo los daños que pueden causar las vulnerabilidades de seguridad en estos procesos. AppArmor también se puede utilizar para bloquear Mozilla Firefox para aumentar la seguridad, pero no lo hace de forma predeterminada.

¿Qué es AppArmor?

AppArmor es similar a SELinux, utilizado por defecto en Fedora y Red Hat. Aunque funcionan de forma diferente, tanto AppArmor como SELinux proporcionan seguridad de "control de acceso obligatorio" (MAC). En efecto, AppArmor permite a los desarrolladores de Ubuntu restringir las acciones que pueden realizar los procesos.Por ejemplo, una aplicación que está restringida en la configuración predeterminada de Ubuntu es el visor Evince PDF. Aunque Evince puede ejecutarse como su cuenta de usuario, sólo puede realizar acciones específicas. Evince sólo tiene el mínimo de permisos necesarios para ejecutar y trabajar con documentos PDF. Si se descubriera una vulnerabilidad en el renderizador de PDF de Evince y se abriera un documento PDF malicioso que se apoderara de Evince, AppArmor restringiría el daño que Evince podría causar. En el modelo de seguridad tradicional de Linux, Evince tendría acceso a todo lo que usted tiene acceso. Con AppArmor, sólo tiene acceso a las cosas a las que un visualizador de PDF necesita acceso.

AppArmor es particularmente útil para restringir el software que puede ser explotado, como un navegador web o un software de servidor.

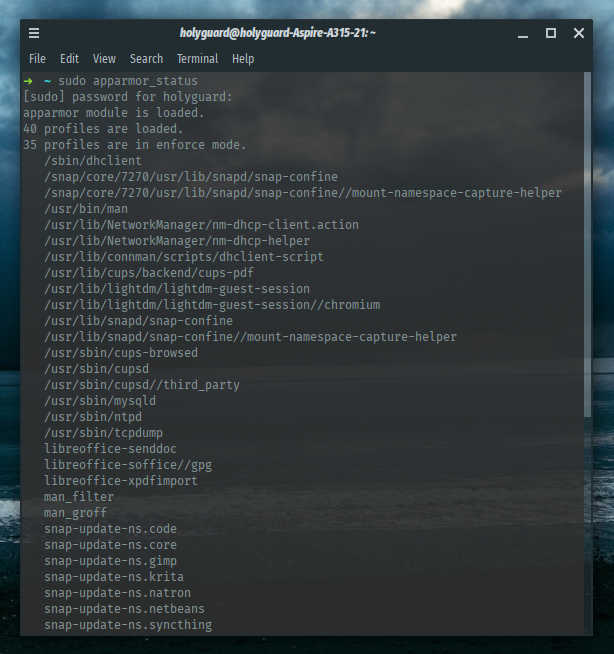

Visualización del estado de AppArmor

Para ver el estado de AppArmor, ejecute el siguiente comando en un terminal:sudo apparmor_status

Verá si AppArmor se está ejecutando en su sistema (se está ejecutando de forma predeterminada), los perfiles de AppArmor que están instalados y los procesos limitados que se están ejecutando.

sudo apparmor_status

Perfiles de AppArmor

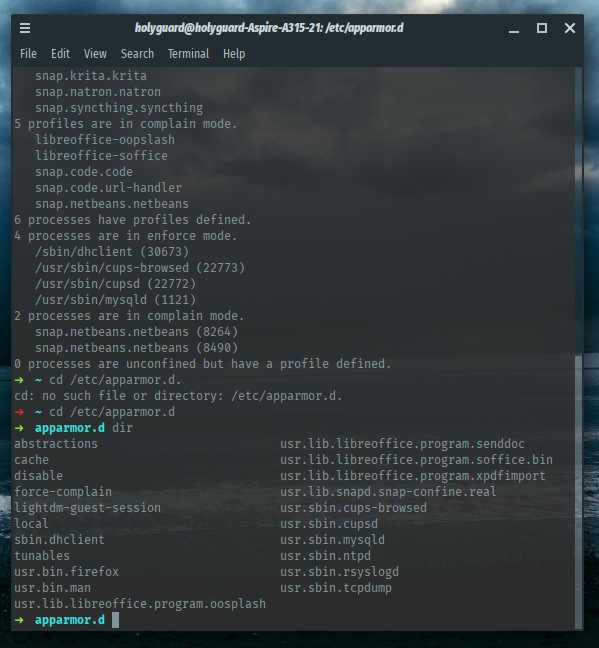

En AppArmor, los procesos están restringidos por perfiles. La lista de arriba nos muestra los protocolos que están instalados en el sistema - estos vienen con Ubuntu. También puede instalar otros perfiles instalando el paqueteapparmor-profiles. Algunos paquetes (por ejemplo, el software de servidor) pueden incluir sus propios perfiles de AppArmor que se instalan en el sistema junto con el paquete. También puede crear sus propios perfiles de AppArmor para restringir el software.Los perfiles pueden funcionar en "modo de queja" o "modo de ejecución". En modo enforce - la configuración predeterminada para los perfiles que vienen con Ubuntu - AppArmor impide que las aplicaciones realicen acciones restringidas. En el modo de reclamación, AppArmor permite a las aplicaciones realizar acciones restringidas y crea una entrada de registro que se queja de ello. El modo de reclamación es ideal para probar un perfil de AppArmor antes de habilitarlo en el modo de ejecución; verá cualquier error que se produzca en el modo de ejecución.

Los perfiles se almacenan en el directorio

/etc/apparmor.d. Estos perfiles son archivos de texto plano que pueden contener comentarios.

Habilitación de AppArmor para Firefox

También puede notar que AppArmor viene con un perfil de Firefox - es el archivo

usr.bin.firefox en el directorio /etc/apparmor.d. No está habilitado de forma predeterminada, ya que puede restringir demasiado Firefox y causar problemas. La carpeta /etc/apparmor.d/disable contiene un enlace a este archivo, indicando que está deshabilitado.Para habilitar el perfil de Firefox y limitar Firefox con AppArmor, ejecute los siguientes comandos:

sudo rm /etc/apparmor.d/disable/usr.bin.firefox cat /etc/apparmor.d/usr.bin.firefox | sudo apparmor_parser -a

Después de ejecutar estos comandos, ejecute el comando sudo apparmor_status de nuevo y verá que los perfiles de Firefox están ahora cargados.

Para desactivar el perfil de Firefox si está causando problemas, ejecuta los siguientes comandos:

sudo ln -s /etc/apparmor.d/usr.bin.firefox /etc/apparmor.d/disable/ sudo apparmor_parser -R /etc/apparmor.d/usr.bin.firefox

Para obtener información más detallada sobre el uso de AppArmor, consulte la página oficial de la Guía de Ubuntu Server en AppArmor

by

Janeth Kent Date:

02-08-2019

visitas :

14859