Un investigador en seguridad ha demostrado que los datos sensibles pueden ser extraídos de ordenadores "air-gapped" mediante una novedosa técnica que aprovecha las señales de Wi-Fi como un canal encubierto, sorprendentemente, sin requerir la presencia de hardware de Wi-Fi en los sistemas objetivo.

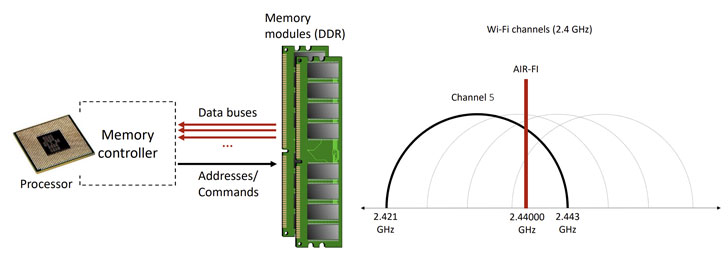

Apodado "AIR-FI", el ataque se basa en el despliegue de un malware especialmente diseñado en un sistema comprometido que explota buses DDR SDRAM para generar emisiones electromagnéticas en las bandas Wi-Fi de 2,4 GHz y que transmite información en la parte superior de estas frecuencias que luego puede ser interceptada y decodificada por dispositivos cercanos con capacidad Wi-Fi, como teléfonos inteligentes, ordenadores portátiles y dispositivos de IO, antes de enviar los datos a servidores remotos controlados por un atacante.

Los hallazgos se publicaron en un documento titulado "AIR-FI: Generación de señales Wi-Fi encubiertas desde computadoras air-gapped" por el Dr. Mordechai Guri, jefe de I+D del Centro de Investigación de CiberSeguridad de la Universidad Ben-Gurion del Néguev, Israel.

"El ataque AIR-FI no requiere hardware relacionado con Wi-Fi en las computadoras "air-gapped", el Dr. Guri destacó. "En su lugar, un atacante puede explotar los buses SDRAM DDR para generar emisiones electromagnéticas en las bandas Wi-Fi de 2.4 GHz y codificar datos binarios encima".

El Dr. Guri, a principios de mayo, también demostró el POWER-SUPPLAY, un mecanismo separado que permite al malware explotar la fuente de alimentación de un ordenador (PSU) para reproducir sonidos y utilizarla como un altavoz secundario fuera de banda para filtrar datos.

Los ordenadores "air-gapped - máquinas sin interfaces de red - se consideran una necesidad en los entornos en los que hay datos sensibles en un intento de reducir el riesgo de fuga de datos.Así pues, para llevar a cabo ataques contra esos sistemas, suele ser esencial que las máquinas transmisoras y receptoras estén situadas en estrecha proximidad física entre sí y que estén infectadas con el malware adecuado para establecer el vínculo de comunicación.

Pero el AIR-FI es único en el sentido de que el método no se basa en un transmisor Wi-Fi para generar señales ni requiere controladores de núcleo, privilegios especiales como el de raíz o acceso a recursos de hardware para transmitir los datos. Es más, el canal encubierto funciona incluso desde el interior de una máquina virtual aislada y tiene una lista interminable de dispositivos habilitados con Wi-Fi que pueden ser hackeados por un atacante para que actúen como un receptor potencial.

La cadena de muerte en sí misma consiste en un ordenador con un hueco en el aire en el que el malware se despliega a través de señuelos de ingeniería social, gusanos autopropagados como el Agent.BTZ, memorias USB manipuladas, o incluso con la ayuda de personas con información privilegiada maliciosa.

También es necesario infectar los dispositivos con capacidad de Wi-Fi ubicados en la red con brecha de aire comprometiendo el firmware de los chips de Wi-Fi para instalar malware capaz de detectar y decodificar la transmisión AIR-FI y exfiltrar los datos a través de Internet.

Con esta configuración, el malware del sistema objetivo recoge los datos relevantes (por ejemplo, documentos confidenciales, credenciales, claves de cifrado), que luego se codifican y transmiten en la banda Wi-Fi a una frecuencia de 2,4 GHz utilizando las emisiones electromagnéticas generadas por los buses DDR SDRAM utilizados para intercambiar datos entre la CPU y la memoria, venciendo así el aislamiento del espacio aéreo.

Para generar las señales Wi-Fi, el ataque utiliza el bus de datos (o bus de memoria) para emitir radiación electromagnética a una frecuencia correlacionada con el módulo de memoria DDR y las operaciones de lectura/escritura de la memoria ejecutadas por los procesos que se están ejecutando actualmente en el sistema.

Se evaluó el AIR-FI utilizando cuatro tipos de estaciones de trabajo con diferentes configuraciones de RAM y hardware, así como una radio definida por software (SDR) y un adaptador de red USB Wi-Fi que funcionó como receptor, encontrando que el canal encubierto puede mantenerse eficazmente a distancias de hasta varios metros de las computadoras con brecha de aire y logrando velocidades de bits que van de 1 a 100 bits/segundo, dependiendo del tipo y modo de receptor utilizado.

En todo caso, la nueva investigación es un recordatorio más de que los componentes electromagnéticos, acústicos, térmicos y ópticos siguen siendo vectores lucrativos para montar sofisticados ataques de exfiltración contra instalaciones con brecha de aire.

Como contramedida, el Dr. Guri propone protecciones de zona para salvaguardarse de los ataques electromagnéticos, permitiendo a los sistemas de detección de intrusos monitorear e inspeccionar los procesos que realizan operaciones intensivas de transferencia de memoria, interfiriendo las señales y usando escudos Faraday para bloquear el canal encubierto.

El malware del AIR-FI muestra "cómo los atacantes pueden exfiltrar datos de ordenadores "air-gapped" a un receptor Wi-Fi cercano a través de señales Wi-Fi", añadió.

"Los entornos informáticos modernos están equipados con muchos tipos de dispositivos con capacidad Wi-Fi: teléfonos inteligentes, ordenadores portátiles, dispositivos de IO, sensores, sistemas incorporados y relojes inteligentes, y otros dispositivos vestibles. El atacante puede potencialmente hackear tales equipos para recibir las transmisiones AIR-FI de las computadoras con brecha de aire".

¿Le parece interesante este artículo? Siga aMA-NO WEB en Facebook, Twitter y LinkedIn para leer más contenido exclusivo que publicamos.

Luigi Nori

He has been working on the Internet since 1994 (practically a mummy), specializing in Web technologies makes his customers happy by juggling large scale and high availability applications, php and js frameworks, web design, data exchange, security, e-commerce, database and server administration, ethical hacking. He happily lives with @salvietta150x40, in his (little) free time he tries to tame a little wild dwarf with a passion for stars.