La ola de ataques que aprovechan las vulnerabilidades REST API de la plataforma CMS crece exponencialmente.

No hay nada que hacer, a pesar de los esfuerzos conjuntos de los desarrolladores, servicios de alojamiento y operadores, los ataques a los sitios de WordPress están creciendo exponencialmente y es probable que abrumar a una buena parte de la Web.

De acuerdo con la empresa de seguridad WordFence, que está siguiendo de cerca la evolución de los ataques basados en la vulnerabilidad REST API que permite a los ataques de inyección de contenido, lás páginas web hackeadas serían ya 1,5 millones.

El fallo de seguridad afecta a las versiones 4.7.0 y 4.7.1 de la plataforma CMS, pero no la última versión 4.7.2, disponible en 26 de enero.

La matanza de los sitios confirma la inutilidad de la estratagema usado por los desarrolladores de WordPress, que han mantenido en secreto la vulnerabilidad de una semana desde el lanzamiento del parche, precisamente, con el fin de evitar que los hackers avviassero el desarrollo de exploits para explotarla.

La esperanza era que el retraso de siete días podría permitir a los administradores de actualizar (WordPress también integra un sistema de actualización automática) y reducir el número de sitios vulnerables.

Nada que hacer: a las 48 horas de la publicación que mostró la existencia de un fallo, en internet comenzaron a aparecer los primeros exploits para explotarla y los ataques han empezado. La primera ola golpeó cerca de 100.000 sitios, y después de un momento de preocupación, la alarma parecía estar retraída, pero no fue así.

Como explican los investigadores del WordFence, los primeros ataques se pararon gracias a la intervención de las empresas de seguridad, que llevaron a cabo un "empuje" en los servidores de seguridad de las nuevas reglas que permitían bloquear el ataque.

Ahora, sin embargo, las cosas están empeorando. Los hackers han de hecho comenzado a utilizar una variante de ataque que es capaz de evitar los filtros de firewall y establecer el ataque con inyección contenido en los sitios vulnerables.

Con el uso de exploits diseñados para explotar la falla, un solo grupo de hackers fue capaz de golpear casi 400.000 sitios.

Pero, ¿cual es el riesgo a no actualizar? La vulnerabilidad REST API hace que sea posible "inyectar" contenido externo en páginas Web, abriendo el camino a cualquier tipo de abuso.

En la mayoría de los casos, los hackers están utilizando para cambiar las páginas, con la inserción de diversos tipos de mensajes: a partir de consignas políticas a las reclamaciones de piratería simples.

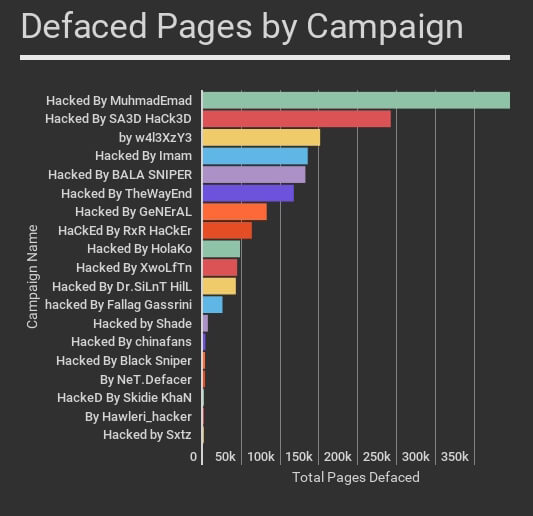

En Internet, en la práctica, estamos viendo a una carrera entre diferentes grupos de hackers que intentan socavar el mayor número posible de sitios antes de que se actualicen a la nueva versión.

***

Y los objetivos no faltan: según las últimas estadísticas (enero de 2017) los sitios con el WordPress instalado serían casi 16 millones en todo el mundo (15.886 millones para ser exactos) y representarían el 27% de las webs conocidas en internet.

A la confusión en este momento, también se ha añadido la reacción descompuesta de algunos operadores. Google, por ejemplo, envió una serie de alerta por correo electrónico a los usuarios de sus herramientas para webmasters para advertir a los webmasters del peligro utilizando una versión obsoleta de WordPress.

De acuerdo con lo reportado por muchos usuarios, sin embargo, las acciones de Google tienen pecado de exceso de celo, ya qué enviaron la comunicación a los que ya han realizado la actualización a la versión 4.7.2.

Janeth Kent

Licenciada en Bellas Artes y programadora por pasión. Cuando tengo un rato retoco fotos, edito vídeos y diseño cosas. El resto del tiempo escribo en MA-NO WEB DESIGN AND DEVELOPMENT.

Artículos relacionados

Una vulnerabilidad de alta gravedad en 3 plugins de WordPress afecta a 84.000 sitios web

Los investigadores han revelado un fallo de seguridad que afecta a tres plugins diferentes de WordPress y que afecta a más de 84.000 sitios web y que podría ser aprovechado…

Introducción al Pentesting

Pentesting, Pentester .... ¿Has oído hablar de estos términos? ¿Que es el Pentesting? Te has preguntado alguna vez quiénes son las personas que velan por la seguridad, tanto de las empresas…

Google Dorks Como Encontrar Datos Interesantes y Buscar Como Un Hacker

¿Van juntas las palabras Google y Hacking? Bueno, si usted pensó que vamos a aprender cómo utilizar el hack en Google, usted podría estar equivocado. Pero podemos Usar el motor de…

AIR-FI: hack para extraer datos de ordenadores desconectados usando señales electromagnéticas de SDRAM

Un investigador en seguridad ha demostrado que los datos sensibles pueden ser extraídos de ordenadores "air-gapped" mediante una novedosa técnica que aprovecha las señales de Wi-Fi como un canal encubierto,…

La vulnerabilidad de BleedingTooth y otros riesgos de seguridad del Bluetooth

¿Has oído hablar alguna vez de BleedingTooth? Y no nos referimos a la seta de aspecto realmente perturbador que se llama así y que es totalmente real (lo comprobamos dos veces),…

Desbloquear las funciones ocultas del móvil con estos códigos secretos

Los datos de servicio suplementario no estructurado (USSD), a veces conocidos como "códigos rápidos", son un protocolo extra-UI, que permite a las personas acceder a características ocultas. Este protocolo fue…

Gutenberg para WordPress, introducción al nuevo editor

Si utilizas WordPress como motor de la web de tu negocio, habrás podido darte cuenta de que el editor de entradas y páginas lleva muchísimo tiempo sin hacer ningún cambio,…

Un bug de CloudFlare deja descubiertos millones de datos sensibles de páginas y usuarios

Una vulnerabilidad de seguridad severa Se ha descubierto en la red CDN CloudFlare que ha provocado que los sitios web de gran nombre expongan claves de sesión privadas y otros…

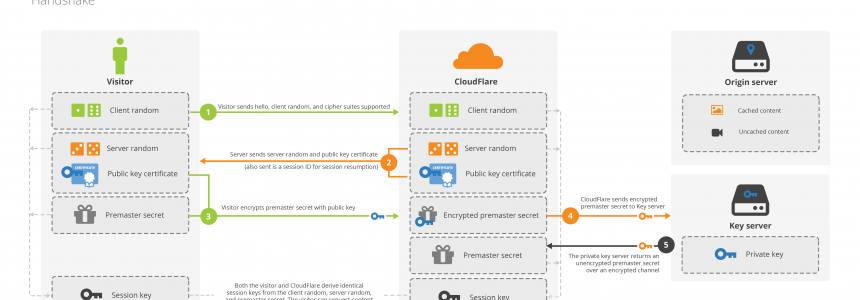

Como lograr instalar certificados SSL gratis en Wordpress con Cloudflare

Este artículo es parte de una serie de artículos sobre la optimización de Wordpress con Cloudflare y algunos tipos de servidores, se aconseja leer estos artículos antes: Speed up your site…

Guia a la instalación de WordPress en Google Cloud

Gracias a Google Cloud es posible crear un hosting donde alojar una aplicación de wordpress, Google Cloud Platform es, básicamente, una plataforma que ha reunido todas las aplicaciones de desarrollo…

Gestor de contenidos a medida o wordpress; ¿Qué debemos eligir?

Este articulo nace de la exigencia de aclarar a nuestros usuarios y clientes las diferencias que hay entre un sistema de gestión de contenidos personalizado y una instalación wordpress a…

Wordpress pasa a Node.js con Calypso

Hoy el popular sitio de blogs WordPress.com dio a conocer una nueva interfaz de administración actual de la gestión de blogs, publicación de contenido, y lectura de sitios de otras…