Sección dedicada a hacking y seguridad informatica

GnuPG, el software libre de cifrado y firma digital

En criptografía, el cifrado es el proceso de codificación de la información. En este proceso convierte la representación original de la información, conocida como texto plano, en una forma alternativa conocida como texto cifrado. Gracias a GnuPG podemos cifrar nuestros archivos y documentos de forma sencilla para proteger la información…

Category : Seguridad 25-07-2023 by Alex Garcia

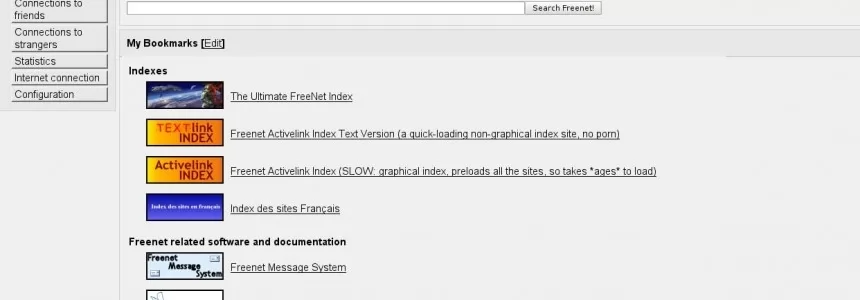

Las mejores páginas de la Deep Web, Onion Deep Web y Dark Web

Ya hablamos de Deep Web hace más de un año, explicando que para abrir sitios Deep Web (o más bien Dark Web) se necesita el anonimato del usuario total e indetectable y el acceso a la red "cebolla" (onion). Deep Web es un término inglés que significa Internet profunda, Internet invisible o…

Category : Seguridad 03-11-2022 by Janeth Kent

Desbloquear las funciones ocultas del móvil con estos códigos secretos

Los datos de servicio suplementario no estructurado (USSD), a veces conocidos como "códigos rápidos", son un protocolo extra-UI, que permite a las personas acceder a características ocultas. Este protocolo fue creado originalmente para los teléfonos GSM, pero también se puede encontrar en los dispositivos CDMA. Lo sé, te estoy bombardeando con…

Category : Seguridad 22-06-2022 by Silvia Mazzetta

Rastreadores web interceptan formularios en línea

Una nueva investigación publicada por académicos de la Universidad de Lovaina, la Universidad de Radboud y la Universidad de Lausana ha revelado que las direcciones de correo electrónico de los usuarios se filtran a dominios de seguimiento, marketing y análisis antes de que se envíe dicha información y sin consentimiento…

Category : Seguridad 01-06-2022 by Janeth Kent

Cómo detectar Pegasus en iOS y Android - Averigua si tu móvil está infectado con el software espía

Pegasus es una solución estilo spyware de vigilancia de inteligencia diseñada para ayudar a los gobiernos a combatir el terrorismo y la delincuencia, según NSO Group, una agencia tecnológica con sede en Israel que ha creado este software. Sin embargo, cuando cae en las manos equivocadas, Pegasus no es más que…

Category : Seguridad 09-05-2022 by Janeth Kent

Google Dorks Como Encontrar Datos Interesantes y Buscar Como Un Hacker

¿Van juntas las palabras Google y Hacking? Bueno, si usted pensó que vamos a aprender cómo utilizar el hack en Google, usted podría estar equivocado. Pero podemos Usar el motor de búsqueda de Google para encontrar datos interesantes accidentalmente expuestos en Internet. Una barra de búsqueda tan simple tiene el potencial de…

Category : Seguridad 09-05-2022 by

Descubren importante fallo en Safari que permite el robo de tu cuenta de Google

A pesar de la reciente prensa negativa sobre las AirTags que han revolucionado la industria del acoso, Apple ha desarrollado una buena reputación en comparación con otras grandes compañías tecnológicas cuando se trata de privacidad y seguridad. Sabiendo esto, puede que te sorprenda saber que el propio navegador web de…

Category : Seguridad 20-01-2022 by Luigi Nori

Una vulnerabilidad de alta gravedad en 3 plugins de WordPress afecta a 84.000 sitios web

Los investigadores han revelado un fallo de seguridad que afecta a tres plugins diferentes de WordPress y que afecta a más de 84.000 sitios web y que podría ser aprovechado por un actor malicioso para hacerse con el control de sitios vulnerables. "Este fallo hacía posible que un atacante actualizara opciones…

Category : Seguridad 19-01-2022 by Luigi Nori

Búsqueda en la Dark Web: instrucciones

Hoy en día, las ciberamenazas vienen de todas partes, tanto de la superficie como de la web oscura. Muchas empresas se basan en la información recogida en las comunidades de la web oscura para predecir futuros ataques contra su infraestructura informática y sus sistemas de información. La World Wide Web se…

Category : Seguridad 29-04-2021 by Silvia Mazzetta

HIJACKING o secuestro de sesión: qué es y cómo protegerse

Nadie quiere que le roben sus preciadas cookies. Y no, no estamos hablando de que alguien se cuele en su cocina y vacíe el delicioso contenido de tu tarro de galletas. Estamos hablando del secuestro de sesión. Se trata de un peligroso tipo de ciberataque al que podrías ser vulnerable sin…

Category : Seguridad 23-04-2021 by Silvia Mazzetta

Guía: Como entrar en la DeepWeb y la Darknet

Queremos presentarte una guía que te permitirá entrar en las principales darknets que componen la Dark Web, conocida coloquialmente como la Deep Web, aunque este último término tiene otro significado. La Internet oculta o Dark Web es una porción de la red en la que se necesitan ciertas aplicaciones para…

Category : Seguridad 21-04-2021 by Janeth Kent

Introducción al Pentesting

Pentesting, Pentester .... ¿Has oído hablar de estos términos? ¿Que es el Pentesting? Te has preguntado alguna vez quiénes son las personas que velan por la seguridad, tanto de las empresas como de la nuestra. Sabías qué actualmente es imprescindible para cualquier pequeña, mediana o gran empresa invertir en ciberseguridad que…

Category : Seguridad 21-04-2021 by

AIR-FI: hack para extraer datos de ordenadores desconectados usando señales electromagnéticas de SDRAM

Un investigador en seguridad ha demostrado que los datos sensibles pueden ser extraídos de ordenadores "air-gapped" mediante una novedosa técnica que aprovecha las señales de Wi-Fi como un canal encubierto, sorprendentemente, sin requerir la presencia de hardware de Wi-Fi en los sistemas objetivo. Apodado "AIR-FI", el ataque se basa en el…

Category : Seguridad 27-12-2020 by Luigi Nori

Las vulnerabilidades del software - una guía para novatos

¿Qué son las vulnerabilidades del software? El número de dispositivos conectados a Internet crece cada día. Y entre esos dispositivos no sólo encontramos ordenadores y móviles inteligentes, sino también un número crecienter de cámaras, detectores de humo, sensores de movimiento, cerraduras inteligentes, y no olvidemos que incluso macetas de plantas. Muchos…

Category : Seguridad 17-11-2020 by Iveta Karailievova

La vulnerabilidad de BleedingTooth y otros riesgos de seguridad del Bluetooth

¿Has oído hablar alguna vez de BleedingTooth? Y no nos referimos a la seta de aspecto realmente perturbador que se llama así y que es totalmente real (lo comprobamos dos veces), sino a una de las vulnerabilidades descubiertas últimamente en los sistemas Linux. Había llegado a las noticias tecnológicas recientemente, cuando…

Category : Seguridad 10-11-2020 by Iveta Karailievova

Escaneo de redes y puertos con Zenmap

Este artículo va dirigido a todos los nerds de la informática que son, cuando se trata de redes, más del lado de los novatos. No tiene por qué ser complicado y todos los que tengan paciencia y ganas de aprender algo nuevo pueden obtener con relativa rapidez los conocimientos necesarios…

Category : Seguridad 08-10-2020 by Iveta Karailievova

Alien, el nuevo malware que roba de tu cuenta bancaria

Alien ha vuelto a hacer temblar a Androide. No es la criatura de la saga de Ridley Scott, sino un temible malware capaz de robar las credenciales utilizadas en 226 aplicaciones. Activo desde principios de año, este peligroso código ha sido publicado como Malware como servicio (MaaS), es decir, disponible…

Category : Seguridad 28-09-2020 by Luigi Nori

Cómo ver los sitios visitados mientras se navega de forma anónima y cómo evitarlo

Una de las características del modo anónimo de cualquier navegador es que no almacena las páginas web visitadas en el historial. Sin embargo, existe un método para mostrar los últimos sitios a los que has accedido con tu navegador, independientemente de si lo has configurado o no en modo de…

Category : Seguridad 22-09-2020 by Janeth Kent

Hacking ético para diagnosticar la seguridad de una web: 15 herramientas

Las pruebas de intrusión, conocidas como "Análisis de Penetración" o "Hacking Ético", son actualmente una práctica habitual para conocer el nivel de seguridad que tiene una web. Dichas pruebas se encargan de evaluar el tipo y extensión de las vulnerabilidades de sistemas y redes en términos de confidencialidad e integridad. Comprueban…

Category : Seguridad 19-06-2020 by Silvia Mazzetta

Las Mejores Redes Alternativas a Tor Para navegación Anónima

La seguridad del Proyecto Tor, el servicio más popular para navegar por la web de forma anónima, está bajo sospecha. El Proyecto Tor ha sufrido un par de reveses de seguridad en los últimos tiempos. Estos incluyen los ataques a Tor y la confirmación de la posibilidad de las brechas…

Category : Seguridad 02-05-2020 by Luigi Nori

Cómo los hackers comprueban si su sitio web es pirateable

Memento mori es la expresión latina usada para referirse al hecho de que todos somos mortales. Según la tradición, esta frase se susurraba a los triunfantes comandantes militares romanos en los desfiles, para recordarles que seguían siendo humanos falibles. En estos tiempos, tal vez la tradición debería actualizarse para susurrar "serás…

Category : Seguridad 09-04-2020 by Silvia Mazzetta

Usar ProxyChains con Tor para Navegar de forma anónima

Navegar de forma anónima con Tor y ProxyChains en cualquier distribución linux. En este tutorial os vamos a enseñar cómo instalar, configurar y utilizar Proxychains y Tor de manera a que nuestra privacidad esté siempre garantizada y podamos que, aunque el servidor nos identifique, poder cambiar nuestra identidad fácilmente pudiendo seguir…

Category : Seguridad 13-02-2020 by Luigi Nori

Las Mejores Alternativas al Navegador Tor para Navegar Anónimamente

La seguridad del Proyecto Tor, el servicio más popular para navegar por la web de forma anónima, está bajo sospecha. El Proyecto Tor ha sufrido un par de agujeros de seguridad en los últimos tiempos. Estos incluyeron los ataques a Tor y la confirmación de la posibilidad de que se…

Category : Seguridad 20-11-2019 by Luigi Nori

Cómo encriptar toda tu vida en menos de una hora

Andy Grove era un refugiado húngaro que escapó del comunismo, estudió ingeniería y lideró la revolución de los ordenadores como director ejecutivo de Intel. Murió a principios de 2016 en Silicon Valley después de una larga lucha contra la enfermedad de Parkinson. Su lema era: “Only the paranoid survive.” Cuando una de las…

Category : Seguridad 06-08-2019 by Janeth Kent

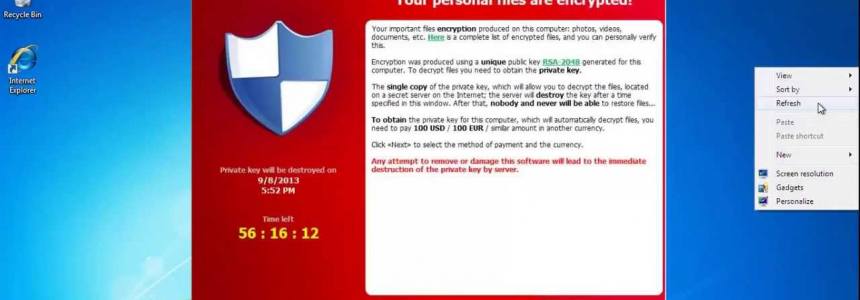

Que es el Cryptolocker (Ramsonware) y como defenderse

Qué es el Cryptolocker (Ransomware) El ransomware (también conocido como rogueware o scareware) es un software malicioso que al infectar nuestro equipo (sobretodo sistemas OS windows, aunque se conocen algunas versiones para Mac y Linux) le da al ciberdelincuente la capacidad de bloquear el PC desde una ubicación remota y encriptar…

Category : Seguridad 13-05-2017 by Janeth Kent

Fallo en WordPress, ahora es pánico: 1,5 millones de sitios afectados

No hay nada que hacer, a pesar de los esfuerzos conjuntos de los desarrolladores, servicios de alojamiento y operadores, los ataques a los sitios de WordPress están creciendo exponencialmente y es probable que abrumar a una buena parte de la Web. De acuerdo con la empresa de seguridad WordFence, que está…

Category : Seguridad 11-02-2017 by Janeth Kent

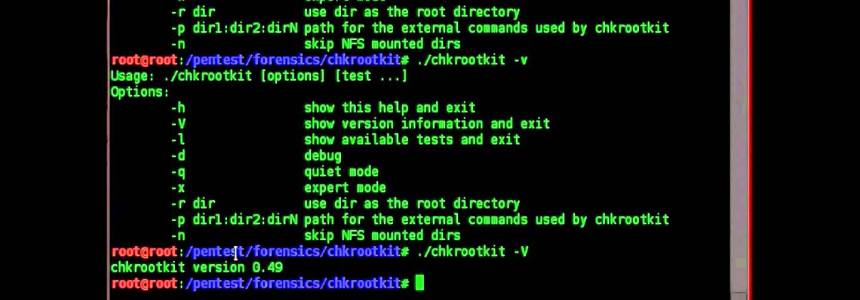

CHKRootkit, busca y elimina rootkits en tu servidor linux

Según la definición de Wikipedia, un rootkit es una herramienta, o un grupo de ellas que tiene como finalidad esconderse a sí misma y esconder otros programas, procesos, archivos, directorios, llaves de registro, y puertos que permiten al intruso mantener el acceso a un sistema para remotamente comandar acciones o…

Category : Seguridad 18-07-2013 by Janeth Kent

Proteger la privacidad online en tres pasos

Los frecuentes casos de espionaje por parte de los servicios secretos estadounidenses nos ponen en alerta: menudo se nos olvidamos de proteger nuestra privacidad. Os proponemos tres consejos muy sencillos y útiles para estar un poco mejor cubiertos en internet. No os aseguramos que estos consejos os vuelvan completamente invisibles ni mucho menos, pero…

Category : Seguridad 24-06-2013 by Janeth Kent

Los ciberdelincuentes juegan con los perfiles corporativos en Twitter

En los últimos meses, los hackers se han atacado los perfiles de Twitter de grandes empresas como Burger King, Jeep y Twitter. Los ataques tratan de difundir información falsa a través de las mismas para dañar su reputación, pero otras veces, además, se vulneran los datos privados de las empresas e incluso de sus…

Category : Seguridad 11-06-2013 by Janeth Kent

El software pirata en las empresas y seguridad informática

En España el 44% del software utilizado en las empresas es ilegal. Así lo certifica la BSA (Business Software Alliance) en esta infografía en la que enseña el panorama actual de la piratería de software en el ámbito nacional. A trevés de la infografia se explican los riesgos que conlleva el uso software…

Category : Seguridad 30-05-2013 by Janeth Kent